por Fernando Vilarim Gonçalves | ago 9, 2024 | Artigos Técnicos, Oracle Cloud, Oracle Database

A migração para a Oracle Cloud é uma etapa crucial para muitas empresas que buscam modernizar suas infraestruturas de TI, aumentar a eficiência operacional e reduzir custos. No entanto, a migração de sistemas críticos, especialmente bancos de dados, pode ser desafiadora, principalmente quando a continuidade dos negócios é essencial. É nesse contexto que o Oracle Zero Downtime Migration (ZDM) se destaca como uma ferramenta indispensável. Neste artigo, exploraremos as estratégias de migração para a Oracle Cloud utilizando o Oracle Zero Downtime Migration, destacando suas vantagens e como aplicá-las para garantir uma transição suave e sem interrupções.

1. Entendendo o Oracle Zero Downtime Migration (ZDM)

O Oracle Zero Downtime Migration é uma ferramenta projetada para migrar bancos de dados Oracle de ambientes on-premises ou outras nuvens para a Oracle Cloud Infrastructure (OCI) sem tempo de inatividade. A principal característica do ZDM é sua capacidade de manter os sistemas operacionais durante todo o processo de migração, o que é vital para negócios que não podem se dar ao luxo de interromper suas operações.

1.1. Principais Benefícios do ZDM

O ZDM oferece uma série de benefícios que o tornam uma escolha preferida para migração de bancos de dados:

- Zero Downtime: A capacidade de migrar sem interromper os serviços críticos.

- Automação Completa: O ZDM automatiza grande parte do processo de migração, reduzindo o esforço manual e o risco de erro.

- Compatibilidade Ampla: Suporte para várias versões do Oracle Database e diferentes ambientes de origem.

- Segurança Integrada: Criptografia e outras medidas de segurança para proteger os dados durante a migração.

2. Preparação para a Migração com o ZDM

Antes de iniciar a migração utilizando o ZDM, é essencial realizar uma preparação detalhada. Isso garante que todos os aspectos da migração sejam cobertos e que qualquer possível problema seja identificado e tratado antes do início do processo.

2.1. Avaliação do Ambiente Atual

O primeiro passo é uma avaliação completa do ambiente atual. Isso inclui identificar quais bancos de dados serão migrados, suas dependências, e o impacto potencial da migração. É fundamental entender a configuração atual para planejar uma migração eficaz.

2.2. Planejamento de Capacidade na Oracle Cloud

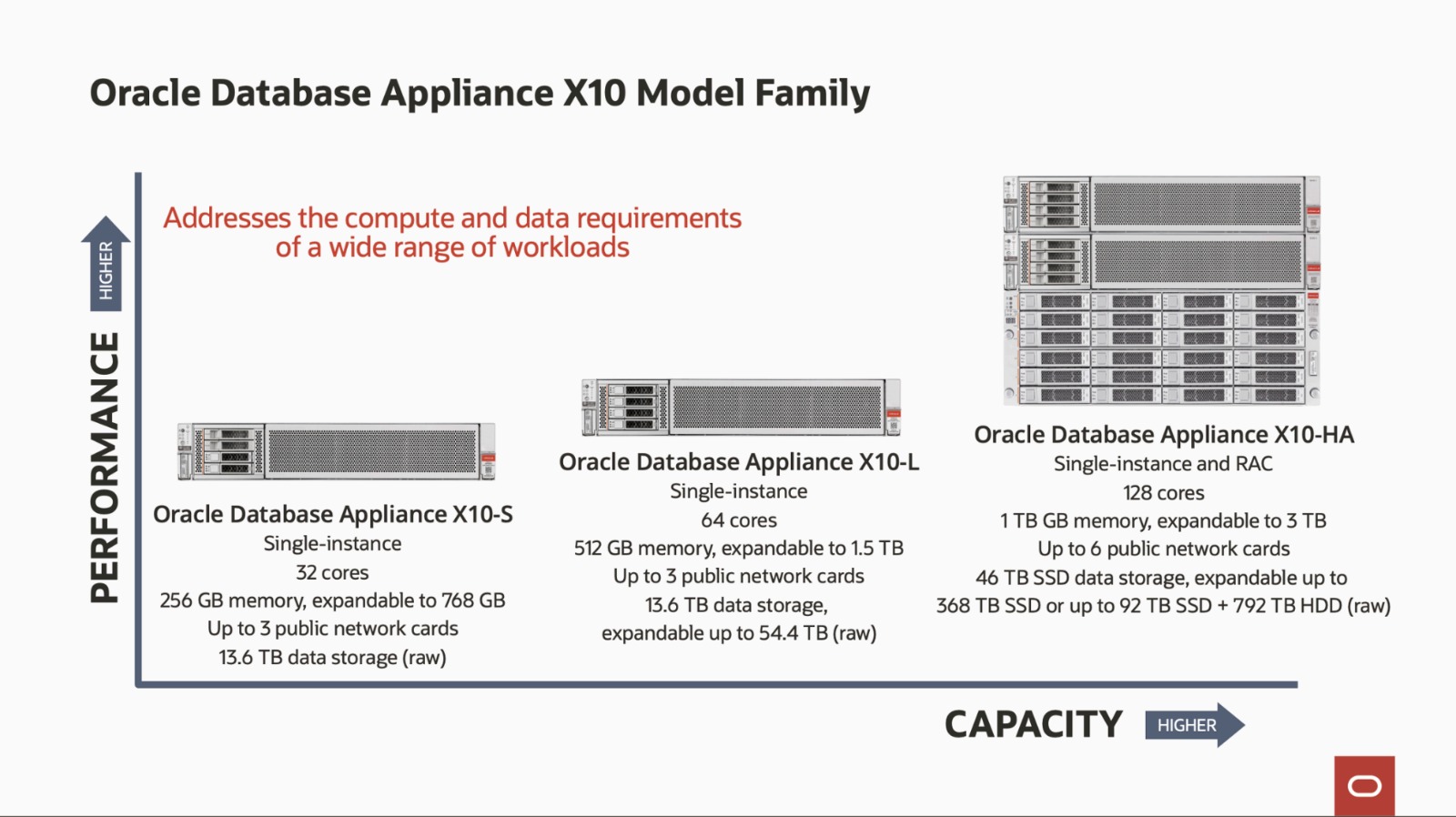

Garantir que a Oracle Cloud tenha capacidade suficiente para suportar as cargas de trabalho planejadas é crucial. Isso envolve a estimativa dos recursos necessários, como CPU, memória, armazenamento e largura de banda. O planejamento adequado de capacidade ajuda a evitar problemas de desempenho após a migração.

2.3. Testes de Pré-Migração

Antes de realizar a migração ao vivo, é recomendável executar testes de pré-migração em um ambiente de teste que espelhe o ambiente de produção. Isso permite identificar e resolver qualquer problema antes que ele possa afetar o ambiente de produção.

3. Estratégias de Migração com ZDM

O Oracle Zero Downtime Migration oferece várias abordagens de migração que podem ser adaptadas às necessidades específicas de cada empresa. A escolha da estratégia certa depende de fatores como o tamanho do banco de dados, o tempo disponível para a migração e os requisitos de continuidade dos negócios.

3.1. Migração Online

Na estratégia de migração online, o ZDM sincroniza os dados entre o ambiente de origem e a Oracle Cloud em tempo real. Essa abordagem é ideal para bancos de dados críticos que não podem sofrer interrupções. O processo envolve a configuração de replicação de dados, onde todas as alterações feitas no banco de dados de origem são aplicadas simultaneamente no banco de dados de destino na nuvem.

3.2. Migração Offline

A migração offline é mais adequada para cenários onde uma pequena janela de manutenção está disponível. Nessa abordagem, os dados são transferidos para a Oracle Cloud durante um período de tempo de inatividade planejado. Embora haja uma breve interrupção, essa abordagem pode ser mais rápida em alguns casos, especialmente para bancos de dados menores ou ambientes onde a sincronização em tempo real não é necessária.

3.3. Migração Incremental

Em uma migração incremental, o ZDM transfere os dados em etapas, movendo primeiro os dados menos críticos e, gradualmente, sincronizando os dados mais sensíveis. Essa abordagem é útil quando se lida com grandes volumes de dados ou quando se deseja minimizar o impacto da migração no desempenho geral.

4. Execução da Migração

Uma vez que a estratégia tenha sido definida e o planejamento concluído, a execução da migração com o ZDM pode começar. Este é um processo automatizado que envolve várias etapas, incluindo a configuração inicial, a replicação de dados e a mudança final para o ambiente de produção na Oracle Cloud.

4.1. Configuração do Ambiente de Destino

Antes de iniciar a migração, é necessário configurar o ambiente de destino na Oracle Cloud. Isso inclui a criação de instâncias de banco de dados, configuração de rede e segurança, e provisionamento dos recursos necessários para suportar as cargas de trabalho.

4.2. Monitoramento e Gestão Durante a Migração

Durante a migração, o monitoramento contínuo é essencial para garantir que tudo esteja ocorrendo conforme o planejado. O ZDM oferece ferramentas integradas para monitorar o progresso da migração, identificar possíveis problemas e ajustar o processo conforme necessário.

4.3. Finalização e Verificação Pós-Migração

Após a migração, é crucial realizar uma verificação completa para garantir que todos os dados foram transferidos corretamente e que o ambiente de produção está funcionando como esperado. Isso inclui a validação da integridade dos dados, a verificação da performance do sistema e a execução de testes de funcionalidade.

5. Otimização Pós-Migração

A migração bem-sucedida para a Oracle Cloud com o ZDM é apenas o começo. Após a migração, as empresas devem focar na otimização do novo ambiente para garantir que estejam tirando o máximo proveito da nuvem.

5.1. Monitoramento Contínuo e Ajustes

O monitoramento contínuo da performance do banco de dados e da infraestrutura é essencial para identificar áreas de melhoria. Ferramentas de monitoramento da Oracle podem ajudar a detectar gargalos de performance e sugerir ajustes para otimizar o ambiente.

5.2. Automação e Escalabilidade

Uma das principais vantagens da Oracle Cloud é a capacidade de automatizar tarefas e escalar recursos conforme necessário. Após a migração, é recomendável implementar automações para backups, gerenciamento de patches e escalabilidade automática, o que pode reduzir a carga operacional e melhorar a eficiência.

Conclusão

O Oracle Zero Downtime Migration é uma ferramenta poderosa que permite uma migração suave e sem interrupções para a Oracle Cloud. Com uma preparação adequada, a escolha da estratégia certa e uma execução cuidadosa, as empresas podem migrar seus bancos de dados críticos para a nuvem, garantindo a continuidade dos negócios e aproveitando ao máximo os benefícios da Oracle Cloud.

por Fernando Vilarim Gonçalves | maio 2, 2024 | Artigos Técnicos

06 dicas de como manter seu banco de dados seguro e protegido

Vivemos em um mundo onde as violações de dados estão se tornando cada vez mais comuns, e proteger seu banco de dados nunca foi tão grave. Com a ameaça constante de acessos não autorizados, atividades maliciosas e ameaças internas, é fundamental implementar medidas de segurança robustas para manter os seus dados protegidos. Este artigo trará 06 dicas essenciais para manter a segurança do seu banco de dados, garantindo que suas informações confidenciais permaneçam protegidas contra ameaças futuras.

É crucial ser proativo no reconhecimento e mitigação de ameaças internas, bem como na implementação de medidas de segurança para proteger os servidores onde os seus dados são armazenados. Ao incorporar essas estratégias, juntamente com outras medidas de segurança, você pode proteger efetivamente seu banco de dados contra possíveis violações e riscos de segurança. Vamos nos aprofundar nas 06 dicas para manter seus dados seguros e protegidos no cenário digital.

1 – Implementação de senhas fortes

A implementação de senhas fortes é a primeira e talvez a mais importante linha de defesa na segurança do banco de dados. Uma proteção robusta por senha não é apenas recomendada, mas essencial para impedir alterações não autorizadas em bancos de dados e proteger dados confidenciais contra possíveis ataques.

Uma senha forte e bem elaborada serve como uma barreira, tornando extremamente difícil para os invasores cibernéticos utilizarem métodos de força bruta para obter entrada. No entanto, a força de uma senha também reside na sua capacidade de ser memorável sem ser previsível, esse equilíbrio garante segurança e usabilidade.

Além disso, na integração à um mecanismo de MultiFator de Autenticação (MFA) que adiciona uma segurança extra a senha, exigindo etapas de verificação. Esta medida de segurança diminui em relevância os riscos associados ao roubo de senhas, protegendo firmemente o acesso ao banco de dados contra ameaças externas e informações valiosas, como detalhes de cartão de crédito, segredos comerciais e muito mais.

Autenticação multifator

A autenticação Multifator (MFA) atua como um bastão crucial diante das crescentes ameaças cibernéticas, garantindo que a segurança do banco de dados permaneça robusta e confiável. O MFA não é apenas um extra opcional; é um componente essencial dos protocolos modernos de segurança cibernética.

Ao exigir duas ou mais formas de identificação para validar o acesso do usuário, você estará criando uma defesa em várias camadas que complica significativamente as tentativas não autorizadas de infiltração em sistemas de bancos de dados confidenciais. Mesmo que uma senha caia em mãos erradas, a MFA permanece como uma barreira formidável, protegendo contra acesso não autorizado e prevenindo possíveis violações que possam comprometer dados críticos.

2 – Prevenção de acesso não autorizado

Proteger ambientes de banco de dados contra acesso não autorizado é fundamental para ativos de dados confidenciais. Aqui podemos fazer uso de medidas abrangentes, integrando defesas físicas e digitais, visando prevenir a violações de dados ou atividades maliciosas.

Um componente principal desta estratégia de segurança é o monitoramento em tempo real, que alerta os administradores sobre qualquer comportamento diferente ou possíveis ameaças à segurança, permitindo uma intervenção rápida ou até mesmo o bloqueio dessas ameaças. Além disso, é crucial uma abordagem sistemática à gestão e ao controle dos acesso às bases de dados.

Monitorando e controlando direitos de acesso ao banco de dados

Manter um controle rigoroso sobre quem tem acesso a um banco de dados é fundamental para uma postura de segurança robusta. Os administradores de Banco de Dados (DBAs) devem implementar controles administrativos para supervisionar o acesso bem como alterações de estruturas e/ou dados.

Os controles de detecção, assim como as ferramentas de monitoramento de atividades no banco de dados, desempenham um papel vital ao identificar e notificar atividades atípicas ou duvidosas relacionadas ao acesso ao banco de dados.

A implementação de políticas de auditoria de banco de dados são vitais para que os administradores tenham conhecimento das principais atividades dentro do banco de dados. Os logs de auditoria servem como um dos elementos cruciais da segurança de dados, oferecendo informações valiosas durante análises pós-incidentes.

Implementando medidas de controle de acesso

São necessárias medidas de controle para limitar a exposição de informações sensíveis, isso inclui a criação e a aplicação de permissões para que apenas usuários ou pessoas autorizadas possam acessar ou manipular dados críticos.

Os sistemas de controle de acesso (Firewall de Banco de Dados) simplificam o gerenciamento de acesso e permissões de usuários, concedendo acesso somente as pessoas corretas bem como atribuindo funções de privilégios específicos adaptados às funções de trabalho.

Para reafirmar a integridade destas medidas, são obrigatórias auditorias regulares para validar se as regras de segurança foram aplicados corretamente e se as bases de dados funcionam conforme previsto.

3 – Medidas de segurança física

A segurança física do banco de dados é a base de estratégias robustas de proteção, indo além das ameaças virtuais para relevar considerações tangíveis do mundo real. A atenção meticulosa à proteção dos componentes físicos que abrigam os bancos de dados é tão essencial quanto a defesa contra ameaças cibernéticas.

Reconhecendo isto, os datacenters modernos adotam medidas rigorosas de segurança física, aproveitando a tecnologia e as melhores práticas para impedir o acesso não autorizado a servidores e hardware relacionado.

Protegendo servidores físicos

Servidores de banco de dados não estão imunes aos riscos potenciais representados por adulteração física ou roubo. Sendo assim a segurança física abrange uma variedade de medidas defensivas:

- Vigilância: O emprego de câmeras em todo o datacenter atua como um impedimento ao capturar evidências de qualquer atividade suspeita.

- Mecanismos de travamento robustos: travas avançadas nas portas das salas de servidores evitam acesso indesejado.

- Pessoal de segurança: A segurança equipada garante resposta em tempo real às ameaças e adiciona outra camada de supervisão humana.

Controle de acesso à sala de servidores

Controlar o acesso à sala de servidores é uma prática essencial para garantir a segurança dos sistemas de dados confidenciais. As medidas incluem:

- Registro de acesso: Cada entrada e saída da sala do servidor deve ser registrada com precisão, permitindo a rastreabilidade.

- Geração de alertas: Devem existir sistemas automatizados para acionar alertas para quaisquer padrões de acesso incomuns.

- Entrada restrita: O acesso deve ser limitado, normalmente administradores de sistemas avaliados, engenheiros de rede e membros autorizados da equipe de segurança.

Além disso, manter o hardware em salas trancadas e dedicadas, controladas por protocolos de acesso rigorosos, é de vital importância.

4 – Detecção de atividades suspeitas e maliciosas

Logs de auditoria abrangentes registram meticulosamente cada ação no banco de dados, seja um simples login ou uma alteração complexa de dados. Esses registros servem como uma ferramenta para identificar atividades incomuns ou não autorizadas que se desviem da norma.

Por exemplo: detectar várias tentativas de login mal sucedidas pode sinalizar um ataque de força bruta, enquanto modificações inesperadas de dados podem indicar uma ameaça interna ou uma violação de segurança em andamento.

O monitoramento em tempo real complementa esses logs de auditoria, oferecendo insights imediatos sobre a integridade e as operações do banco de dados. Juntamente com os benefícios de desempenho, esta vigilância em tempo real garante que qualquer problema operacional – potencialmente de um problema de segurança mais profundo – seja prontamente resolvido.

Implementando medidas de segurança para detectar atividades suspeitas e maliciosas

Para fortalecer a base de dados deve existir uma infraestrutura de segurança robusta, isso inclui a integração do Database Activity Monitoring (DAM) junto com o software de monitoramento de integridade de arquivos. Essas ferramentas especializadas aumentam o registro e a auditoria padrão, fornecendo alertas de segurança independentes das funções nativas do banco de dados.

Estabelecendo protocolos para responder às ameaças maliciosas

Após detectar ameaças, os protocolos de escalonamento devem ser rápidos e decisivos, isso garante que, quando um log de auditoria sinalizar uma possível violação, a equipe de segurança possa entrar em ação sem hesitação, protegendo o banco de dados contra comprometimento.

5 – Proteção contra ataques de injeção (SQL Injection)

Ataques de injeção, como SQL e NoSQL, são ameaças intimidadoras à segurança do banco de dados. Esses ataques exploram vulnerabilidades em aplicativos da web, permitindo que hackers insiram, alterem ou executem comandos maliciosos.

O desenvolvimento de práticas de codificação segura para aplicações web é uma medida de segurança crucial para evitar injeções de SQL, sendo assim os mecanismos de autenticação não devem ser facilmente contornados e todas as entradas do usuário devem ser validadas.

Da mesma forma para bancos de dados NoSQL, a limpeza de consultas é essencial para evitar a inclusão de entradas prejudiciais que desencadeiam a execução não intencional de comandos. As organizações também devem implantar sistemas de detecção e prevenção de intrusões IDPS, pois funcionam como um sistema de alerta precoce, gerando alertas ou bloqueando automaticamente ameaças potenciais.

Outro ponto importante é a capacitação da equipe. A equipe deve ser treinada sobre as táticas comuns de engenharia social, a natureza crítica da manutenção em senhas fortes e a importância geral da segurança cibernética nas operações diárias. Esse conhecimento permite que se tornem a primeira linha de defesa contra tentativas de intrusão maliciosa.

Aqui estão as principais estratégias para proteger bancos de dados contra ataques de injeção:

Estratégia:

– Práticas de codificação segura

– Sistemas de detecção de intrusão

– Treinamento de usuário

Descrição:

– Verifique e higienize entradas para evitar explorações em aplicativos da web

– Monitore e responda automaticamente a atividades maliciosas

– Treinar os funcionários para reconhecer e responder aos riscos de segurança

– Conduzir avaliações regulares de vulnerabilidade e testes de penetração

Para identificar vulnerabilidades em potencial antes dos invasores, avaliações regulares e testes de penetração são válidos, utilizando ferramentas como Nmap, OpenVAS e Nessus que fornecem insights sobre possíveis falhas de segurança e ajudam a garantir que todos os sistemas estejam corrigidos e atualizados.

As avaliações de vulnerabilidade revelam pontos fracos de segurança e os testes de penetração simulam ataques do mundo real para identificar lacunas exploráveis na segurança; revelando configurações incorretas, exposição de dados ou outros problemas no ambiente de banco de dados.

Em resumo, as organizações devem adotar avaliações de segurança regulares para reforçar a defesa da sua base de dados, conforme listado abaixo:

- Execute a verificação de vulnerabilidades com ferramentas reconhecidas.

- Descobertas de referência cruzada com patches e níveis de serviço.

- Realize testes de penetração para simular técnicas de hackers.

- Corrija as vulnerabilidades identificadas imediatamente.

- Integre os resultados da avaliação no treinamento de conscientização dos funcionários.

6 – Proteção de dados para informações financeiras

As violações de dados que envolvem informações financeiras não só levam a perdas financeiras significativas, mas também causam danos à reputação para as empresas. Além disso, consumidores e funcionários correm riscos de danos potenciais e para combater esta ameaça é preciso dar ênfase a medidas robustas de segurança de bases de dados.

Ferramentas como proteção avançada contra ameaças são fundamentais na análise de logs de banco de dados, incluindo a proteção de detalhes de cartão de crédito, segredos comerciais e muito mais, exigindo mecanismos de segurança rigorosos.

Protegendo cartões de crédito e dados financeiros

A criptografia de informações armazenadas — por meio de métodos como a criptografia transparente de dados e o protocolo Transport Layer Security (TLS) — fornece uma proteção especial para entidades vinculadas ao Padrão de Segurança de Dados da Indústria de Cartões de Pagamento (PCI DSS).

Consumidores e funcionários são desaconselhados a responder e-mails suspeitos que buscam confirmação de informações de cartão de crédito, pois podem ser tentativas de phishing. Caso ocorra uma violação de dados com um cartão emitido pela empresa, o cancelamento imediato do cartão é essencial tornando o número do cartão comprometido ineficaz.

Cumprindo os padrões e regulamentações da indústria

A adesão aos padrões e regulamentações do setor, como o Regulamento Geral de Proteção de Dados (GDPR) ou a Lei de Portabilidade e Responsabilidade de Seguros de Saúde (HIPAA), é importante para manter a confidencialidade e a segurança de dados.

A criptografia e a tokenização são obrigatórias em vários ambientes de armazenamento de dados, seja no local em nuvem híbrido ou multinuvem, para alinhar-se aos requisitos de conformidade.

Além disso, as ferramentas de otimização da segurança de dados e de análise de risco ajudam a atingir essas metas de conformidade, oferecendo insights contextuais e análises avançadas para relatórios. As organizações também devem adotar uma política abrangente de segurança cibernética adaptada aos trabalhadores remotos, garantindo que os regulamentos do setor sejam cumpridos de forma consistente.

No contexto do acesso e proteção do banco de dados, aqui estão os principais elementos a serem considerados:

- Criptografia: Utilização de criptografia e tokenização para armazenamento e transferência segura de dados.

- Segurança Wi-Fi: Protocolos de segurança rigorosos para impedir acesso não autorizado nas redes.

- Adesão às políticas: Desenvolvimento e aplicação de políticas para cumprir os regulamentos.

- Trilhas de auditoria: Manter registros detalhados para evidenciar práticas de segurança para verificação de conformidade.

- Educação: Treinamento contínuo em segurança cibernética para que os funcionários entendam a importância de proteger dados financeiros confidenciais .

Por fim, basta seguir essas dicas e procurar um especialista, caso seja necessário.

A Wisedb pode te ajudar com a segurança do seu banco de dados, além de consultoria especializada aliada a equipe técnica e eficiente. Entre em contato conosco, e saiba mais informações.

Fonte: Buda Consulting

Palavras – chaves: Proteção de dados; Banco de dados;

por Fernando Vilarim Gonçalves | fev 8, 2024 | Notícias, Oracle Cloud

A Oracle Cloud apresenta maior adesão pelas empresas brasileiras, diz estudo.

Em 2023 a procura pelo sistema Oracle aumentou nas empresas brasileiras que buscam infraestrutura de nuvem segura e acompanhar as mudanças tecnológicas no país.

De acordo com um novo relatório de pesquisa publicado pelo Information Services Group (ISG) empresa global de pesquisa e consultoria tecnológica, no Brasil conclui-se que as empresas estão aproveitando o Oracle Cloud Infrastructure (OCI) em números cada vez maiores, não apenas por seus valores competitivos, mas também por sua reputação de segurança de dados e serviço padrões. No Brasil, as consultorias Oracle oferecem serviços de implementação, migração, atualização, treinamento, manutenção, suporte e otimização de soluções Oracle, diz o relatório do ISG.

Fornecedores locais têm se destacado devido à sua familiaridade com os cenários locais e à sua compreensão dos processos de negócios. Sendo assim, gerenciar serviços Oracle é uma tarefa complexa que requer experiência nos planejamentos de capacidade e escalabilidade, desempenho, segurança, backup e recuperação, monitoramento e alertas, gerenciamento de patches e atualizações, conformidade, controle de custos, incidentes, gestão de problemas, treinamento e desenvolvimento pessoal, afirma o relatório do ISG. Parceiros especializados em Nuvem estão aprofundando seu conhecimento sobre OCI, diz o relatório, envolvendo os clientes desde o início e fornecendo serviços de consultoria de migração.

A abordagem da Oracle tem sido desenvolver soluções para setores específicos, como Saúde e Agronegócio, por meio de parcerias de co-criação com fornecedores e da aplicação prática de GenAI com ferramentas de análise de dados, afirma o relatório do ISG.

O relatório de 2023 – ISG Provider Lens Oracle Cloud and Technology Ecosystem para o Brasil avaliou a capacidade de 37 fornecedores em 3 quadrantes: Consulting and Advisory Services, Implementation and Integration Services e Managed Services.

Parceira oficial da Oracle, a Wisedb oferece consultoria especializada em soluções de nuvem e projeto de banco de dados, quer otimizar sua solução com a Oracle? Entre em contato conosco e saiba mais! Venha reduzir seus custos e implementar a solução Oracle!

Fonte: inforchannel

Entre em contato